Sorry new guy in the class, didn’t read the memo, so my first blog post is in Danish. 🙂

Jeg arbejdede fornyeligt for en kunde hvor der skulle bruges Hardware tokens i Azure AD. I “gamle” dage før vi alle fik en mobil telefon, var det jo den mest almindelige metode for at implementerer 2-faktor godkendelse. Jeg har arbejdet meget med disse tokens, men havde jo næsten helt glemt at de eksisterede, og hvordan de reelt er bygget op.

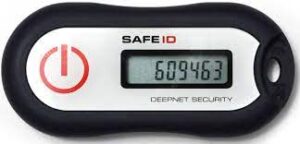

Hardware tokens indeholder en SEED værdi, og det er den der bestemmer hvilket nummer der vises på skærmen

Denne SEED værdi tilføjes til det system der skal godkende token, i det her tilfælde tilføjes den til Azure AD, og tilknyttes til brugeren.

SEED værdien er ikke unik for den token hvor den er installeret, men kan faktisk kopieres til eksempelvis en Authenticator App, og derved kan Authenticator app’en også bruges som token.

På følgende side kan man se hvor nemt der kan laves en liste med nummerer, hvis blot man har SEED værdi.

Er metoden så usikker? Nej ikke hvis du er bevidst om håndtering af SEED værdier.

Hvordan passer dette så ind i overskriften “Break the glass med MFA”?

Typisk for et Azure AD miljø er at vi opretter en “Break the glass” konto, en administrator konto hvor der ikke kræves MFA. Der bliver opsat overvågning på denne konto, så vi får besked hvis nogle forsøger at logge ind med kontoen.

Kontoen udgør egentlig en risiko, da der er tale om en administrator konto uden MFA.

Hvad nu hvis man kombinerer en Hardware token med denne konto. Det kunne gøres ved at tilknytte en token (typisk levetid er 4 – 5 år), og ligge den token sammen med password i et pengeskab. I tillæg til dette kunne vi også ligge SEED værdien i pengeskabet. Det ville betyde at selv hvis token ikke virker, vil vi stadig kunne lave de nødvendige MFA-nøgler.

Ved at lave denne kombination, vil vi kunne fjerne et hver behov for ikke at lave MFA for vores administrator kontoer.

Hvordan er det lige vi tilføjer en hardware token?

Navigere til Azure Active Directory > Security > Multifactor authentication > OATH tokens

Her vælges upload, hvor efter en CSV fil i følgende format uploades.

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,2234567abcdef2234567abcdef,60,Contoso,HardwareKey

Til slut aktiveres den nye token ved at vælge activate, her indtastes det nummer der vises på token, så det sikres at token virker.

Du har nu “Break the glass med MFA” 🙂